Протидія вбудованих в зображення цифрових водяних знаків JPEG-стиску

Протидія вбудованих в зображення цифрових водяних знаків JPEG-стиску

Батура Володимир Олександрович,

аспірант Санкт-Петербурзького державного університету інформаційних технологій, механіки і оптики.

Науковий керівник - доктор технічних наук, професор

Тропченко Олександр Ювеналійович.

Вступ

З розвитком інформаційних технологій проблема захисту інформації від незаконного поширення на внесення змін стала ще більш актуальною. На сьогоднішній день одним з найбільш ефективних засобів захисту інформації є цифрова стеганографія і, зокрема, один із її напрямів - цифрове маркування. Цифрове маркування полягає у впровадженні в об'єкт захисту (контейнер) невидимою цифрової мітки - цифрового водяного знаку (ЦВЗ) [Грібунін В. Г.]. Як контейнери найбільш часто виступають нерухомі зображення, аудіо та відеоінформація. У даній статті в якості контейнера обрані нерухомі зображення з огляду на їх поширеності, практичної необхідності захисту авторських прав і великої кількості досліджень в даному напрямку цифрової стеганографії.

Система цифрового маркування повинна задовольняти ряду вимог [Конахович Г. Ф.]. Наприклад, система цифрового маркування повинна вбудовувати ЦВЗ досить великого обсягу, при цьому сам цифровий водяний знак повинен бути невидимим і стійким до атак різного типу.

На сьогоднішній день існує велика кількість атак, спрямованих проти систем цифрового маркування [Petitcolas F.], серед яких однією з найпоширеніших є JPEG-стиснення.

У даній роботі розглянуті основні положення, які необхідно враховувати при розробці алгоритмів цифрового маркування, стійких до JPEG-стиску, а також наведені приклади деяких сучасних методів вбудовування ЦВЗ, стійких до JPEG-стиску.

1. Загальні відомості про JPEG-стиску

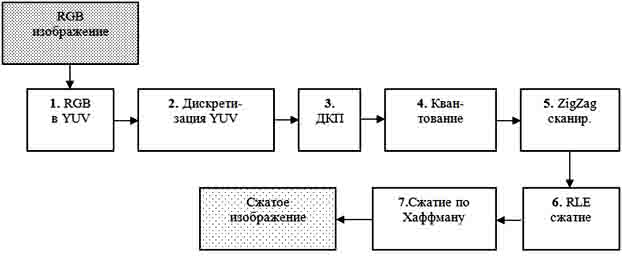

JPEG - один з найпоширеніших на сьогоднішній день форматів стиснення зображень. Коротко розглянемо процес JPEG-стиснення, схема якого представлена на малюнку 1 [Тропченко А. Ю.].

Мал. 1. Основні етапи процедури стиснення за стандартом JPEG.

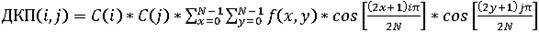

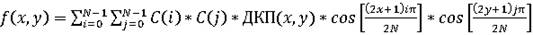

Головним операціями передує перетворення RGB-схеми зображення в схему YUV з її подальшою дискретизацией. Потім зображення розбивається на блоки розміром 8x8 пікселів. Кожен блок піддається ДКП, здійснюється за формулою 1.

, (1)

, (1)

де  f (x, y) - піксель зображення.

f (x, y) - піксель зображення.

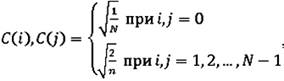

В результаті виходить набір матриць коефіцієнтів ДКП, кожну з яких становить низькочастотний коефіцієнт DC (нульовий коефіцієнт матриці) і високочастотні коефіцієнти AC [Грібунін В. Г.]. Кожна матриця коефіцієнтів піддається квантованию за допомогою заздалегідь заданій таблиці квантування. На даному етапі відбувається найбільша втрата інформації. При цьому велика кількість високочастотних коефіцієнтів піддається обнулення. Потім застосовується зигзаг перетворення (рисунок 2 [Тропченко А. Ю.]), в результаті якого виходить вектор, що складається з квантованих коефіцієнтів перетворення, з наявністю довгих послідовностей нульових коефіцієнтів, що дозволяє ефективно застосувати на наступному етапі алгоритми стиснення без втрат. Після даної операції послідовно виконуються RLE-стиснення і стиснення по Хаффману.

Мал. 2. Діагональне «зигзаг» сканування спектральних компонент.

Відновлення зображення здійснюється за допомогою тих же операцій, але здійснюваних в зворотному порядку. При цьому замість прямого ДКП використовується зворотне ДКП, формула якого представлена нижче:

, (2)

, (2)

де

Такий загальний принцип роботи JPEG-стиснення. З точки зору стеганографії JPEG-стиснення відноситься до типу атак, спрямованих на видалення ЦВЗ з стеганоконтейнера. Дана атака значно зменшує можливий обсяг вбудованого ЦВЗ, особливо для гладких областей зображення, коефіцієнти перетворення яких можуть бути «обнулені» без помітного зниження якості відновленого зображення [Грібунін В. Г.].

2. Вибір типу методу цифрового маркування, стійкого до JPEG-стиску

Серед методів цифрового маркування, більшою стійкістю до стиснення мають частотні методи. Частотні методи вбудовують ЦВЗ в частотну область зображення, використовуючи ортогональні перетворення для декомпозиції зображення-контейнера [Конахович Г. Ф.] і перерозподілу його енергії [Грібунін В. Г.]. Як перетворення можуть бути використані дискретне косинусное перетворення (ДКП), дискретне вейвлет-перетворення, перетворення Фур'є, дискретне перетворення Адамара та ін.

При розробці частотних методів цифрового маркування для поліпшення протидії атакам стиснення необхідно враховувати особливості алгоритмів стиснення [Грібунін В. Г.]. Як було згадано в попередньому розділі, алгоритм JPEG використовує дискретне косинусное перетворення зображення. Тому при розробці методу цифрового маркування, стійкого до JPEG-стиску бажано також використовувати ДКП.

У разі цифрового маркування монохромного зображення, перетворенню піддається весь контейнер. У разі кольорового зображення - тільки синя складова (B) при колірній моделі RGB або тільки яркостная складова (Y) при колірній моделі YUV.

При встановленні ЦВЗ в контейнер необхідно правильно вибрати частотну область впровадження. Алгоритм стиснення JPEG знищує інформацію в високочастотних областях зображення. Отже, вбудовування ЦЗВ бажано здійснювати в середньо частотні і низькочастотні області перетворення зображення-контейнера [Грібунін В. Г., Elshoura SM]. При цьому варто враховувати, що більш високий рівень стиснення може привести до обнуління і середньо частотних коефіцієнтів.

Найбільшу складність представляє впровадження ЦВЗ в низькочастотну область, яка містить більшу частину енергії зображення, тому що неоптимальний впровадження може призвести до значного спотворення контейнера. Дана складність є одночасно і перевагою, оскільки будь-яка спроба зловмисника витягти ЦВЗ з низькочастотної області також призведе до значного спотворення зображення. Таким чином, при встановленні ЦВЗ в частотну область зображення необхідне дотримання компромісу між обсягом вбудованого ЦВЗ і якістю стеганоконтейнера [Elshoura SM].

Існують різні методи аналізу стійкості стеганографічних алгоритмів. При перевірці стійкості алгоритму цифрового маркування до конкретної атаці переважно відмовитися від універсальних алгоритмів стеганоаналіза на користь методів, що враховують особливості конкретного впливу, що обурює, у даному випадку - JPEG-стиснення. Так в роботі [Кобозева А.А] був розроблений новий метод оцінки стійкості алгоритмів цифрового маркування до атаки стиснення, заснований на застосуванні сингулярного розкладання матриці контейнера. Метод полягає в наступному [Кобозева А.А]:

1. Для забезпечення стійкості стеганографічного алгоритму до стиснення з одночасним забезпеченням велику ймовірність надійності сприйняття формованого стеганографічного повідомлення досить виробляти занурення додаткової інформації таким чином, щоб формальним результатом стеганографічного перетворення було обурення другого (і можливо третього) за значенням сингулярного числа в сингулярних спектрах блоків матриці контейнера , отриманих після її стандартного розбиття. Якщо ж Стеганографічні перетворення формально виразиться в обуренні середніх і менших за значенням сингулярних чисел, то (при велику ймовірність забезпечення надійності сприйняття стеганографічного повідомлення) такий стеганографічний алгоритм виявиться нестійким до стиснення.

2. При порівнянні потенційної стійкості різних стеганографічних алгоритмів до можливої атаки стисненням перевагу слід віддати тому, який в ході стеганографічного перетворення більш інших стеганографічних алгоритмів обурить максимальні сингулярні числа.

Розглянемо деякі приклади сучасних методів цифрового маркування, стійких до JPEG-стиску, що використовують різні підходи для вбудовування ЦВЗ.

3. Сучасні алгоритми цифрового маркування, засновані на застосуванні ДКП

3.1. Метод № 1 (Yonggang Fu [Fu Y.]).

Дана схема [Fu Y.] використовує в якості контейнера кольорове зображення і не вимагає оригінального зображення для вилучення ЦВЗ (тобто є сліпий). ЦВЗ попередньо піддається перешкодозахищеність кодування БЧХ.

Для вбудовування ЦВЗ метод використовує відносини між чотирма різними низькочастотними коефіцієнтами з різних блоків. Позиція вбудовування ЦВЗ використовується в якості секретного ключа. Для збільшення стійкості кожен біт ЦВЗ вбудовується в блок кілька разів.

Процес впровадження складається з декількох етапів. На першому етапі відбувається розбиття на блоки розміром 8x8 синього каналу зображення, до змін якого найменш чутливий людське око, з подальшим застосуванням на них ДКП. Потім випадковим чином вибирається один з чотирьох заздалегідь обраних біля лежачих низькочастотних коефіцієнтів (B1, B2, B3, B4), наприклад B1. Після цього за формулою 3 здійснюється обчислення параметра avg.

avg = (B2 (i, j) + B3 (i, j) + B4 (i, j)) / 3 (3)

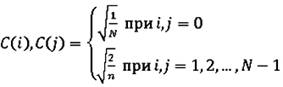

Використовуючи параметр avg і силу впровадження α здійснюється впровадження бітів ЦВЗ відповідно до формули 4.

, (4)

, (4)

де k - число біт в блоці БЧХ, l - положення біта в блоці.

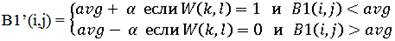

За формулою 5 здійснюється постобработка всіх змінених коефіцієнтів.

, (5)

, (5)

де d - параметр сили вбудовування.

На останньому етапі вбудовування виконується зворотне ДКП. Після якого для отримання стеганоконтейнера виконується об'єднання синього, червоного і зеленого каналів зображення.

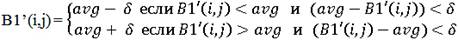

Процес вилучення аналогічний процесу впровадження. Після застосування ДКП на синьому каналі стеганоконтейнера, використовуючи ключ в кожному блоці вибираються чотири низькочастотних коефіцієнта. За формулою 3 обчислюється параметр avg. Кожен біт ЦВЗ визначається за формулою 6.

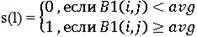

(6)

(6)

Алгоритм є відносно стійким до атаки JPEG-стиснення. Водяний знак витягується з стеганоконтейнера без змін при зниженні фактора якості зображення від 100 до 80. Якість ЦВЗ залишається прийнятним до рівня фактора якості, рівного 40.

3.2. Метод № 2.

Метод [Lin SD] здійснює впровадження ЦВЗ шляхом настройки низькочастотних коефіцієнтів ДКП, відповідно до концепції математичного залишку. Перед встраиванием ЦВЗ піддається попередній обробці. Так для збільшення безпеки і стійкості він піддається торіческіх перестановці автоморфізм для розподілу водяного знака випадково і в рівній мірі. Крім того, на відміну від попереднього методу, здійснюється переклад зображення-контейнера з колірної моделі RGB в YUV для подальшого вбудовування ЦВЗ в яркостную компоненту (Y) зображення.

Процес вбудовування:

Яскравості компонента ділиться на ряд неперекривающіхся блоків розміром 8x8, кожен з яких піддається ДКП. Для збільшення стійкості до JPEG-стиску кожен трансформований блок піддається квантованию за допомогою стандартної таблиці квантування, що використовується при JPEG-стиску.

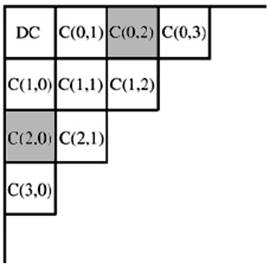

На малюнку 3 [Lin SD] сірим кольором відображено положення низькочастотних коефіцієнтів, використовуваних для вбудовування ЦВЗ. Вибрані коефіцієнти з точки зору розробника найбільш оптимальні для даної схеми, що внесення змін до коефіцієнтів C (0,1), C (1,0) і C (1,1) призведе до сильної деградації зображення. Модифікація коефіцієнтів C (0,3), C (1,2), C (2,1) і C (3,0) при їх використанні в даному алгоритмі зробить ЦВЗ вразливим до статистичних методів виявлення.

Мал. 3. Положення модифікуються коефіцієнтів ДКП.

Перед безпосереднім впровадженням виконується обчислення додаткових параметрів: математичного залишку (r), математичного приватного (q) і знака (sign), за формулами 7, 8 і 9 відповідно.

r = | C | modM, (7)

де М - модуль, С - обраний коефіцієнт.

q = C / M (8)

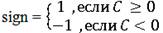

(9)

(9)

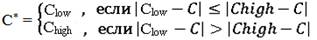

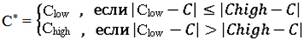

Обраний низькочастотний коефіцієнт C піддається заміні на один з двох кандидатів: Clow Chigh у відповідність з наведеними нижче правилами:

якщо біт ЦВЗ дорівнює 0:

r '= M / 4

Clow = sign × (q × M + r ')

Chigh = sign × ((q + 1) × M + r ')

якщо біт ЦВЗ дорівнює 1:

r '= 3M / 4

Clow = sign × ((q - 1) × M + r ')

Chigh = sign × (q × M + r ')

На останніх етапах виконується зворотне ДКП, зважена корекція зображення і переклад стеганоконтейнера в колірну модель RGB.

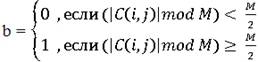

Процес вилучення досить простий і не вимагає початкового зображення. В якості необхідних параметрів використовується положення коефіцієнтів ДКП, в які були вбудовані біти ЦВЗ, значення модуля М і параметри торіческіх перестановки для реконструкції ЦВЗ.

Як і в процесі впровадження стеганоконтейнер з колірної моделі RGB перетворюється в колірну модель YUV з подальшим застосуванням ДКП на складової яскравості. Витяг біта (b) ЦВЗ здійснюється згідно з формулою 10.

(10)

(10)

Весь процес вилучення ЦВЗ завершується торіческіх перестановкою автоморфізм отриманих бітів ЦВЗ.

Метод є простим в реалізації і стійким до JPEG-стиску досить високого рівня.

висновок

Проблема стійкості алгоритмів цифрового маркування до JPEG-стиску все ще залишається актуальним завданням. Для вбудовування інформації, стійкої до JPEG-стиску, переважно використання дискретного косинусного перетворення, що обумовлено особливостями самого алгоритму стиснення. Для стійкості алгоритму цифрового маркування до JPEG-стиску високого рівня вбудовування ЦВЗ необхідно здійснювати шляхом модифікації саме низькочастотних коефіцієнтів ДКП. Для тестування стійкості алгоритму до атаки стисненням бажано використовувати методи, орієнтовані на дану атаку, що враховують її особливості.

література

1. Грібунін В.Г. Цифрова стеганографія / В.Г.Грібунін, І.Н.Оков, В.І.Турінцев. - М .: СОЛОН-Пресс, 2002. - 272с.

2. Конахович Г.Ф. Комп'ютерна стеганографія. Теорія і практика / Г.Ф.Конаховіч, А.Ю.Пузиренко. - К .: «МК-Пресс», 2006. - 288 с.

3. Кобозєва А.А. Проблема забезпечення стійкості стеганографічного алгоритму до атаки стисненням // IНФОРМАТІКА ТА МАТЕМАТІЧНІI методів у МОДЕЛІРОВАННI. - 2012. Том 2, № 1.

4. Тропченко А.Ю. Методи вторинної обробки зображень і розпізнавання об'єктів. Навчальний посібник. - СПб: СПбГУ ІТМО, 2012. - 52 с.

5. Elshoura, SM A secure high capacity full-gray-scale-level multi-image information hiding and secret image authentication scheme via Tchebichef moments / SM Elshoura, DB Megherbi // Signal Processing: Image Communication. - 2013. - Vol. 28. - P. 531-552.

6. Fu, Y. Robust oblivious image watermarking scheme based on coef fi cient relation / Y. Fu // Optik. - 2013. - Vol. 124. - P. 517-521.

7. Koch, E. Towards Robust and Hidden Image Copyright Labeling / Koch E., Zhao J. // IEEE Workshop on Nonlinear Signal and Image Processing. - 1995. - P. 123-132.

8. Lin, SD Improving the robustness of DCT-based image watermarking against JPEG compression / SD Lin, S.-C. Shie, JY Guo // Computer Standards & Interfaces. - 2010. - Vol. 32. - P. 54-60.

9. Petitcolas, F. Attacks on Copyright Marking Systems / Petitcolas F., Anderson R., Kuhn M // Lecture Notes in Computer Science. - 1998. - P. 218-238.

Надійшла до редакції 02.09.2013 р